Kandungan

- Apakah penggodam hat kelabu?

- Memperkenalkan peretas etika

- Bagaimana penggodaman berlaku?

- Bagaimana penggodam hack: Strategi terbaik

- Serangan Phishing

- Suntikan SQL

- Mengeksploitasi sifar hari

- Serangan kekerasan

- DOS Attack

- Tugas anda sebagai penggodam beretika

- Bagaimana untuk memulakan sebagai penggodam beretika

Apabila anda berfikir tentang penggodam, anda cenderung untuk memikirkan orang-orang dalam hoodies cuba untuk baja data sensitif dari syarikat-syarikat besar - bunyi peretasan etika seperti oksimoron.

Kebenarannya adalah banyak orang yang masuk ke dalam peretasan berbuat demikian kerana alasan yang sangat jujur. Terdapat banyak sebab yang baik untuk mempelajari peretasan. Ini boleh dikategorikan kepada sebab-sebab "topi kelabu" neutral, dan sebab "topi putih" yang produktif.

Apakah penggodam hat kelabu?

Pertama, ada cita-cita untuk merenung: melihat bagaimana kerja, dan memperkuat diri. Dorongan yang sama yang mendorong seorang kanak-kanak untuk menonton dan membalikkan jurutera mungkin mendorong anda untuk melihat sama ada anda sama-sama boleh memintas keselamatan program X atau Y.

Ia memberi jaminan untuk mengetahui bahawa anda boleh mempertahankan diri sendiri secara dalam talian

Mudah-mudahan anda tidak perlu mencuba akaun e-mel, tetapi mengetahui anda boleh jika diperlukan (kakak anda telah diculik!) adalah menarik. Ini sedikit seperti seni mempertahankan diri. Kebanyakan kita berharap tidak perlu berjuang untuk sebenar, tetapi ia memberi jaminan bahawa anda boleh mempertahankan diri.

Hacking benar-benar boleh menjadi alat pertahanan diri yang berguna. Dengan membaca pengenalan kepada penggodaman etika, anda boleh mengetahui ancaman terhadap privasi dan keselamatan anda di sana di web. Dengan berbuat demikian, anda boleh melindungi diri anda daripada kemungkinan serangan sebelum ia berlaku dan membuat keputusan yang lebih bijak. Dengan subjek Internet Perkara, semakin banyak kehidupan kita akan menjadi "dalam talian." Pembelajaran dasar-dasar keselamatan data tidak lama lagi akan menjadi perkara pemeliharaan diri.

Memperkenalkan peretas etika

Peretasan etika juga sangat monetizable. Jika anda ingin melangkau sistem keselamatan untuk hidup, terdapat banyak laluan kerjaya yang sangat menguntungkan untuk tujuan itu. Anda boleh bekerja sebagai penganalisis keselamatan maklumat, pentester, profesional IT umum, atau anda boleh menjual kemahiran anda dalam talian melalui kursus dan e-buku. Walaupun banyak pekerjaan sedang dikikis oleh automasi dan pendigitan, permintaan terhadap pakar keselamatan hanya akan meningkat.

Peretasan etika adalah sangat monetizable

Seseorang yang bekerja di mana-mana bidang ini biasanya yang kami maksudkan dengan istilah "penggodam etika".

Bagaimana penggodaman berlaku?

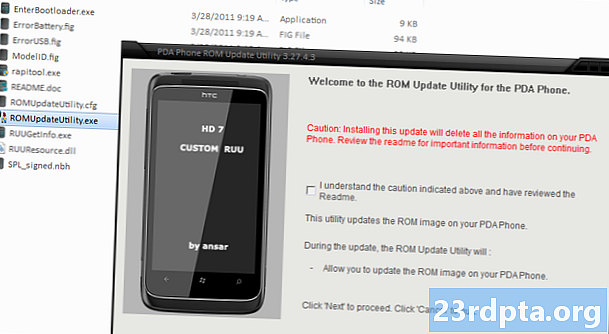

Pada tahap asas, penggodam etika menguji keselamatan sistem. Sebaik sahaja anda menggunakan sistem dengan cara yang tidak dimaksudkan, anda melakukan "hack". Biasanya, ini bermakna menilai "input" sistem.

Input boleh menjadi apa-apa dari borang di laman web, untuk membuka pelabuhan pada rangkaian. Ini adalah perlu untuk berinteraksi dengan perkhidmatan tertentu, tetapi ia mewakili sasaran untuk penggodam.

Kadang-kadang yang mungkin bermaksud berfikir di luar kotak. Biarkan batang USB terletak di sekeliling dan seringkali seseorang yang mendapati ia akan memasangkannya. Ini boleh memberikan pemilik kawalan USB itu kawalan besar ke atas sistem yang terjejas. Terdapat banyak input yang biasanya tidak anda anggap sebagai ancaman, tetapi seorang peretas yang bijak dapat mencari jalan untuk mengeksploitasi mereka.

Lebih banyak input bermakna "permukaan serangan yang lebih besar," atau lebih banyak peluang untuk penyerang. Ini adalah salah satu sebab mengapa terus menambah ciri-ciri baru (dikenali sebagai ciri khas) tidak semestinya idea yang baik untuk pemaju. Penganalisis keselamatan sering cuba dan mengurangkan serangan itu dengan menghilangkan sebarang input tidak perlu.

Bagaimana penggodam hack: Strategi terbaik

Untuk menjadi penggodam etika yang berkesan, anda perlu tahu apa yang anda lawan. Sebagai penggodam etika atau "pentester," ia akan menjadi tugas anda untuk mencuba jenis serangan terhadap klien supaya anda dapat memberi peluang kepada mereka untuk menutup kelemahan tersebut.

ia akan menjadi tugas anda untuk mencuba jenis serangan terhadap klien

Ini adalah sebahagian daripada cara hacker mungkin cuba memecah masuk ke rangkaian:

Serangan Phishing

Serangan pancingan data adalah bentuk "kejuruteraan sosial," di mana seorang penggodam menargetkan pengguna ("wetware") daripada rangkaian secara langsung. Mereka melakukan ini dengan cuba mendapatkan pengguna menyerahkan butir-butir mereka secara sukarela, mungkin dengan menyamar sebagai orang yang membaiki IT, atau menghantar e-mel yang muncul dari jenama yang mereka berurusan dan percaya (ini dipanggil spoofing). Mereka mungkin juga membuat laman web palsu dengan borang yang mengumpulkan maklumat.

Tidak kira apa pun, penyerang itu hanya perlu menggunakan butiran tersebut untuk melog masuk ke akaun dan mereka akan mempunyai akses ke rangkaian.

Phishing spam adalah phishing yang mensasarkan individu tertentu dalam organisasi. Whaling bermakna menyerang kahunas terbesar - eksekutif dan pengurus peringkat tinggi. Phishing sering tidak memerlukan kemahiran komputer dalam kebanyakan kes. Kadang-kadang semua keperluan penggodam adalah alamat e-mel.

Suntikan SQL

Ini mungkin sedikit lebih dekat dengan apa yang anda bayangkan ketika membayangkan penggodam. Query Language Structured (SQL) adalah cara yang baik untuk menerangkan satu siri arahan yang anda boleh gunakan untuk memanipulasi data yang disimpan dalam pangkalan data. Apabila anda menghantar borang di tapak web untuk membuat kata laluan pengguna baru, ini biasanya akan membuat entri dalam jadual termasuk data tersebut.

Kadang-kadang bentuk juga akan menerima perintah yang tidak sengaja, yang boleh membiarkan penggodam mengambil atau memanipulasi entri secara ilegal.

Ia akan mengambil masa yang sangat lama untuk penggodam atau pentester untuk mencari peluang ini secara manual di laman web atau aplikasi web yang besar, di mana alat seperti Hajiv masuk. Ini secara automatik akan mencari kelemahan untuk mengeksploitasi, yang amat berguna untuk pakar keselamatan, tetapi juga bagi mereka yang berniat jahat.

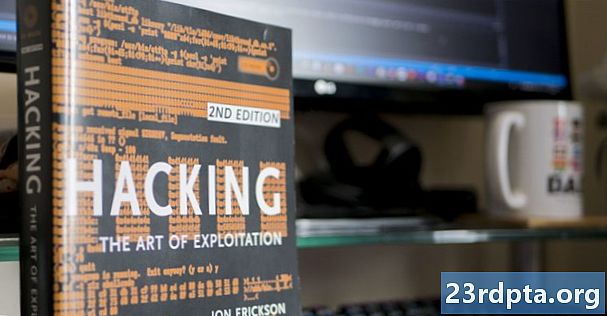

Mengeksploitasi sifar hari

Eksploitasi sifar hari berfungsi dengan mencari kelemahan dalam pengekodan perisian atau protokol keselamatan sebelum pemaju berpeluang untuk membungkusnya. Ini mungkin melibatkan penargetan perisian syarikat sendiri, atau mungkin melibatkan perisian penargetan yang digunakannya. Dalam satu serangan terkenal, penggodam berjaya mengakses kamera keselamatan di pejabat syarikat dengan eksploitasi sifar hari. Dari sana, mereka dapat merekodkan apa sahaja yang menarik minat mereka.

Seorang penggodam boleh mencipta perisian hasad yang direka untuk mengeksploitasikan kecacatan keselamatan ini, yang kemudian mereka akan memasang secara tertutup pada mesin sasaran. Ini adalah sejenis penggodaman yang memberi faedah daripada mengetahui bagaimana untuk kod.

Serangan kekerasan

Serangan kekerasan adalah kaedah retak kata laluan dan gabungan nama pengguna. Ini berfungsi dengan meneruskan setiap kombinasi yang mungkin satu demi satu sehingga ia mencapai pasangan yang menang - sama seperti pencuri mungkin melalui gabungan pada peti besi. Kaedah ini biasanya melibatkan penggunaan perisian yang boleh mengendalikan proses bagi pihak mereka.

DOS Attack

Serangan penafian perkhidmatan (DOS) adalah bermaksud untuk mengambil pelayan tertentu untuk jangka waktu tertentu, yang bermaksud ia tidak lagi dapat memberikan perkhidmatan yang biasa. Oleh itu, nama!

Serangan DOS dilakukan dengan ping atau sebaliknya menghantar trafik ke pelayan sehingga banyak kali ia menjadi kewalahan dengan lalu lintas. Ini mungkin memerlukan ratusan ribu permintaan atau bahkan berjuta-juta.

Serangan DOS terbesar adalah "diedarkan" ke seluruh komputer (dikenali secara kolektif sebagai botnet), yang telah diambil alih oleh penggodam menggunakan perisian hasad. Ini menjadikan mereka serangan DDOS.

Tugas anda sebagai penggodam beretika

Ini hanyalah pilihan kecil dari kaedah dan strategi yang berbeza yang sering digunakan oleh penggodam untuk mengakses rangkaian. Sebahagian daripada rayuan pengauditan etika bagi banyak orang adalah berfikir secara kreatif dan mencari kelemahan berpotensi dalam keselamatan yang lain akan terlepas.

Sebagai penggodam etika, tugas anda adalah untuk mengimbas, mengenalpasti, dan kemudian menyerang kelemahan untuk menguji keselamatan syarikat. Sebaik sahaja anda mencari lubang-lubang itu, anda kemudian akan menyediakan laporan yang sepatutnya termasuk tindakan pemulihan.

Sebagai contoh, jika anda melakukan serangan pancingan data yang berjaya, anda mungkin mencadangkan latihan untuk kakitangan yang akan lebih baik untuk mengenal pasti penipuan. Jika anda mendapat malware sifar hari ke komputer di rangkaian, anda mungkin menasihatkan syarikat itu untuk memasang perisian firewall dan anti-virus yang lebih baik. Anda mungkin mencadangkan syarikat itu mengemas kini perisiannya, atau berhenti menggunakan alat tertentu sama sekali. Sekiranya anda mendapati kelemahan dalam perisian syarikat itu sendiri, maka anda boleh menunjukkan ini kepada pasukan dev.

Bagaimana untuk memulakan sebagai penggodam beretika

Jika itu menarik untuk anda, terdapat banyak kursus dalam talian yang mengajar peretasan etika. Berikut adalah satu yang dipanggil Bundle Bootcamp Hacker Etika.

Anda juga harus menyemak pos kami untuk menjadi penganalisis keselamatan maklumat yang akan menunjukkan kepada anda pensijilan terbaik, tempat terbaik untuk mencari kerja, dan banyak lagi.